Obsah:

- Krok 1: Nainštalujte KALI LINUX

- Krok 2:

- Krok 3:

- Krok 4:

- Krok 5:

- Krok 6:

- Krok 7:

- Krok 8:

- Krok 9:

- Krok 10:

- Krok 11:

- Krok 12:

- Krok 13:

- Krok 14:

- Krok 15:

- Krok 16:

- Krok 17:

- Krok 18:

- Krok 19:

- Krok 20:

- Krok 21:

- Krok 22:

- Krok 23:

- Krok 24:

- Krok 25:

- Krok 26:

- Krok 27:

- Krok 28:

- Krok 29:

- Krok 30: ZAČÍNAME HACKOVAŤ !!!!!!!!

- Krok 31:

- Krok 32:

- Krok 33:

- Krok 34:

- Krok 35:

- Krok 36:

- Krok 37:

- Krok 38:

- Krok 39:

- Krok 40:

- Krok 41:

- Krok 42:

- Krok 43:

- Krok 44:

- Autor John Day day@howwhatproduce.com.

- Public 2024-01-30 11:56.

- Naposledy zmenené 2025-06-01 06:10.

Kali Linux je možné použiť na mnoho vecí, ale pravdepodobne je najznámejší pre svoju schopnosť penetračného testu alebo „hackovania“sietí WPA a WPA2. Existujú stovky aplikácií pre Windows, ktoré tvrdia, že môžu hacknúť WPA; nechytaj ich! Sú to len podvody, ktoré používajú profesionálni hackeri, aby nalákali nováčikov alebo rádoby hackerov, aby sa nechali hacknúť sami. Existuje iba jeden spôsob, akým sa hackeri môžu dostať do vašej siete, a to je operačný systém založený na Linuxe, bezdrôtová karta schopná režimu monitorovania a aircrack-ng alebo podobné. Tiež si všimnite, že ani pri týchto nástrojoch nie je praskanie Wi-Fi pre začiatočníkov. Hra s ním vyžaduje základné znalosti o tom, ako funguje autentifikácia WPA, a miernu znalosť systému Kali Linux a jeho nástrojov, takže každý hacker, ktorý získa prístup do vašej siete, pravdepodobne nie je žiadny začiatočník.

POZNÁMKA*POUŽIJTE TOTO S POVOLENÍM INÝCH WIFI, V KTORÝCH TENTO TEST testujete

POUŽIJTE TO NA VLASTNÉ RIZIKO !!

Krok 1: Nainštalujte KALI LINUX

Najprv si musíme stiahnuť Kali z https://kali.org/downloads/. Ak máte 64-bitový počítač (ako ja), pravdepodobne budete chcieť 64-bitovú verziu Kali z dôvodov výkonu. Rozbaľte rozbaľovaciu ponuku a vyhľadajte požadovanú verziu. Vyberte 64-bitovú verziu IBA, ak máte 64-bitový počítač.

Krok 2:

Ak nemáte torrent program, kliknite na „ISO“vedľa príslušnej verzie Kali a keď sa vo vašom prehliadači zobrazí upozornenie na stiahnutie, zvoľte „Uložiť“a uložte ho na ľahko zapamätateľné miesto. Ak máte torrentový program, potom dôrazne odporúčam použiť možnosť torrent, pretože je oveľa rýchlejší. Kliknite na „Torrent“vedľa príslušnej verzie Kali a uložte súbor „.torrent“na ľahko zapamätateľné/prístupné miesto. Teraz otvorte svoj program Torrent (používam uTorrent), kliknite na „Pridať nový torrent“, vyberte „.torrent “a vyberte príslušné možnosti na stiahnutie. Teraz počkajte, kým sa Kali stiahne. V závislosti od rýchlosti internetu to môže trvať niekoľko hodín.

Krok 3:

Keď Kali dokončí sťahovanie, otvorte VMware Player a kliknite na Vytvoriť nový virtuálny STROJ.

Krok 4:

V okne, ktoré sa otvorí, vyberte súbor inštalačného disku disku (iso), vyhľadajte umiestnenie a vyberte súbor ISO systému Kali Linux, ktorý ste práve stiahli.

Krok 5:

V ďalšom kroku vyberte názov virtuálneho počítača. Pomenujem to Tutorial Kali pre tento tutoriál. Musíte preň tiež vybrať umiestnenie, odporúčam v priečinku Moje dokumenty vytvoriť priečinok s názvom „Virtuálne počítače“. Potom kliknite na Ďalej.

Krok 6:

V ďalšom kroku musíte vybrať maximálnu veľkosť Kali. Odporúčam urobiť aspoň 30 GB, pretože Kali má tendenciu sa časom rozširovať. Po zadaní požadovanej hodnoty (najmenej 20 GB) zmeňte nasledujúcu možnosť Uložiť virtuálny disk ako jeden súbor a kliknite na tlačidlo Ďalej.

Krok 7:

V nasledujúcom okne musíme prispôsobiť niektoré nastavenia hardvéru, takže kliknite na tlačidlo Prispôsobiť hardvér …

Krok 8:

Teraz sa vám zobrazí okno Hardvér. V ľavej časti okna vyberte položku Pamäť a posuňte posúvač na pravej strane najmenej na 512 MB*. Pretože mám v počítači 8 GB RAM, dám to na 2 GB (2 000 Mb). *Upozorňujeme, že virtuálnemu počítaču by ste mali poskytnúť maximálne polovicu pamäte RAM nainštalovanej vo vašom počítači. Ak má váš počítač 4 GB RAM, maximálna veľkosť, na ktorú ho chcete posunúť, je 2 GB. Ak má váš počítač 8 GB, môžete prejsť maximálne na 4 GB atď

Teraz na ľavom paneli zvýraznite Procesory. Táto možnosť skutočne závisí od vášho počítača. Ak máte viac procesorov, môžete vybrať dva alebo viac. Ak máte bežný počítač, dva alebo menej, navrhujem nechať toto číslo na jednej.

Pokračujte kliknutím na položku Sieťový adaptér na ľavom paneli. Na pravej strane posuňte bodku na možnosť Premostené (hore). Teraz kliknite na tlačidlo Konfigurovať adaptéry.

V malom okne, ktoré sa otvorí, zrušte začiarknutie všetkých políčok okrem políčka vedľa bežného sieťového adaptéra a kliknite na tlačidlo OK.

Teraz môžete kliknúť na Zavrieť v spodnej časti okna Hardvér a potom v Sprievodcovi kliknúť na Dokončiť

Krok 9:

Po kliknutí na položku Dokončiť sa okno zavrie a nový súbor virtuálneho počítača sa pridá do knižnice virtuálnych počítačov. Teraz všetko, čo musíme urobiť, je spustiť Kali a nainštalovať ho! Ak to chcete urobiť, zvýraznite názov novovytvoreného virtuálneho počítača kliknutím naň a na pravom paneli kliknite na položku Prehrať virtuálny počítač

Krok 10:

V ponuke zavádzania sa pomocou klávesov so šípkami posuňte nadol na položku Grafická inštalácia a stlačte kláves Enter.

Krok 11:

Na ďalšej obrazovke sa zobrazí výzva na výber preferovaného jazyka. Na výber môžete použiť myš a potom kliknite na položku Pokračovať.

Krok 12:

Na ďalšej obrazovke vyberte svoju polohu a kliknite na Pokračovať.

Teraz vás požiada o štandardnú mapu klávesov. Ak používate štandardnú americkú klávesnicu, kliknite na Pokračovať.

Krok 13:

Počkajte, kým Kali neskončí s detekciou hardvéru vo vašom počítači. Počas toho sa vám môže zobraziť táto obrazovka:

Krok 14:

Stačí kliknúť na Pokračovať a na ďalšej obrazovke vybrať Nekonfigurovať sieť v tejto chvíli.

Krok 15:

Teraz budete vyzvaní, aby ste zadali názov hostiteľa, ktorý je podobný názvu počítača. Môžete zadať čokoľvek, čo chcete, alebo to môžete nechať ako kali. Keď skončíte, kliknite na Pokračovať.

Krok 16:

Kali vás teraz požiada o zadanie hesla pre koreňový (hlavný) účet. Uistite sa, že si toto heslo ľahko zapamätáte, ak ho zabudnete, budete musieť Kali znova nainštalovať. Po zadaní a opätovnom zadaní hesla podľa vášho výberu kliknite na Pokračovať.

Krok 17:

V nasledujúcom kroku sa vás spýta na časové pásmo, vyberte ho a kliknite na Pokračovať.

Krok 18:

Počkajte, kým Kali nezistí diskové oblasti. Keď sa vám zobrazí ďalší krok, vyberte položku Vedené - použiť celý disk. (toto je zvyčajne najlepšia možnosť), potom kliknite na Pokračovať.

Krok 19:

Inštalátor teraz potvrdí, že chcete použiť tento oddiel. Kliknite na Pokračovať

Zobrazí sa ešte jedna otázka o oddiele. Vyberte možnosť, ktorá hovorí Všetky súbory v jednom oddiele, a kliknite na Pokračovať.

Krok 20:

Potvrďte, že chcete vykonať tieto zmeny, výberom položky Dokončiť rozdelenie na oblasti a zapísať zmeny na disk. Potom kliknite na Pokračovať.

Krok 21:

Posledná otázka! Potvrďte, že skutočne chcete vykonať tieto zmeny, presunutím bodky na Áno a kliknutím na Pokračovať.

Krok 22:

V poriadku, Kali dokončila inštaláciu a teraz sa vám zobrazí okno, ktoré sa vás pýta na sieťové zrkadlo. Stačí vybrať Nie a kliknúť na Pokračovať.

Krok 23:

Po niekoľkých minútach sa vás inštalátor opýta, či chcete nainštalovať zavádzač GRUB. Kliknite na tlačidlo Áno a pokračovať.

Krok 24:

Po reštarte a na obrazovke „prihlásenie“kliknite na „Iné …

Krok 25:

Do poľa zadajte root používateľského mena a stlačte kláves Enter alebo kliknite na „Prihlásiť sa“.

Krok 26:

Na ďalšej obrazovke zadajte heslo, ktoré ste vytvorili predtým, a stlačte kláves Enter alebo kliknite znova na „Prihlásiť sa“.

Krok 27:

Ak zadáte heslo/používateľské meno nesprávne, dostanete túto správu

Krok 28:

Skúste to znova a nezabudnite použiť heslo, ktoré ste vytvorili predtým.

Krok 29:

TERAZ MÁTE Nainštalovanú KALI LINUX WOW:):):):).

Krok 30: ZAČÍNAME HACKOVAŤ !!!!!!!!

Spustite Kali Linux a prihláste sa, najlepšie ako root.

Krok 31:

Pripojte bezdrôtový adaptér podporujúci vstrekovanie (pokiaľ to karta vášho počítača nepodporuje). Ak používate Kali vo VMware, možno budete musieť kartu pripojiť pomocou ikony v ponuke zariadenia.

Krok 32:

Odpojte sa od všetkých bezdrôtových sietí, otvorte terminál a zadajte príkaz airmon-ng

Zobrazí sa zoznam všetkých bezdrôtových kariet, ktoré podporujú režim monitorovania (nie vstrekovania). Ak nie sú uvedené žiadne karty, skúste kartu odpojiť a znova pripojiť a skontrolovať, či podporuje režim monitora. Môžete skontrolovať, či karta podporuje režim monitorovania, zadaním ifconfig do iného terminálu, ak je karta uvedená v ifconfig, ale nezobrazuje sa vo vzduchu, karta ju nepodporuje. Tu môžete vidieť, že moja karta podporuje režim monitora a že je uvedená ako wlan0.

Krok 33:

Zadajte príkaz airmon-ng start a za ním rozhranie vašej bezdrôtovej karty. môj je wlan0, takže môj príkaz by bol: airmon-ng start wlan0

Správa „(režim monitora je povolený)“znamená, že karta bola úspešne prepnutá do režimu monitorovania. Všimnite si názov nového rozhrania monitora, mon0.

EDIT: Chyba, ktorá sa nedávno objavila v Kali Linuxe, spôsobuje, že airmon-ng nastaví kanál ako pevný „-1“pri prvom povolení mon0. Ak sa vám zobrazí táto chyba alebo jednoducho nechcete riskovať, po povolení mon0 postupujte nasledovne: Zadajte príkaz: ifconfig [rozhranie bezdrôtovej karty] a stlačte kláves Enter. Nahraďte [rozhranie bezdrôtovej karty] názvom rozhrania, na ktorom ste povolili mon0; pravdepodobne sa nazýva wlan0. To znemožní bezdrôtovej karte pripojiť sa k internetu a umožní jej namiesto toho zamerať sa na režim monitora. Potom, čo vypnete mon0 (dokončenie sekcie tutoriálu o bezdrôtovom pripojení), budete musieť povoliť wlan0 (alebo názov bezdrôtového rozhrania) zadaním: ifconfig [rozhranie bezdrôtovej karty] hore a stlačením klávesu Enter.

Krok 34:

Napíšte airodump-ng a za ním názov nového rozhrania monitora, ktoré je pravdepodobne mon0

Ak sa zobrazí chyba „pevný kanál -1“, pozrite si vyššie uvedenú úpravu.

Krok 35:

Airodump teraz zobrazí zoznam všetkých bezdrôtových sietí vo vašej oblasti a veľa užitočných informácií o nich. Nájdite svoju sieť alebo sieť, na ktorú máte povolenie na penetračný test. Hneď ako nájdete svoju sieť v stále sa rozširujúcom zozname, zastavte proces stlačením klávesov Ctrl + C na klávesnici. Všimnite si kanál vašej cieľovej siete.

Krok 36:

Skopírujte BSSID cieľovej siete

Teraz zadajte tento príkaz: airodump -ng -c [kanál] --bssid [bssid] -w/root/Desktop/[rozhranie monitora] Nahraďte [kanál] kanálom vašej cieľovej siete. Vložte sieťový identifikátor BSSID na miesto [bssid] a nahraďte [interface monitora] názvom rozhrania s povoleným monitorom (mon0).

Úplný príkaz by mal vyzerať takto: airodump -ng -c 10 --bssid 00: 14: BF: E0: E8: D5 -w/root/Desktop/mon0

Teraz stlačte Enter.

Krok 37:

Airodump teraz monitoruje iba cieľovú sieť, čo nám umožňuje o nej zachytiť konkrétnejšie informácie. To, čo teraz skutočne robíme, čaká na pripojenie alebo opätovné pripojenie zariadenia k sieti, čo prinúti smerovač odoslať štvorsmerné podanie ruky, ktoré musíme zachytiť, aby bolo možné prelomiť heslo. Na vašej ploche by sa mali zobraziť aj štyri súbory, tu sa uloženie podania ruky uloží, takže ich neodstraňujte! V skutočnosti však nebudeme čakať na pripojenie zariadenia, nie, to netrpezliví hackeri nerobia. Na urýchlenie procesu skutočne použijeme ďalší skvelý nástroj, ktorý patrí do sady aircrack, aireplay-ng. Hackeri namiesto toho, aby čakali na pripojenie zariadenia, prinútia zariadenie znova sa pripojiť tak, že do zariadenia odošlú pakety deauthentication (deauth), čím si myslia, že sa musí znova pripojiť k smerovaču. Na to, aby tento nástroj fungoval, musí byť najskôr k sieti pripojený niekto iný, takže sledujte airodump-ng a počkajte, kým sa objaví klient. Môže to trvať dlho, alebo môže trvať iba sekundu, kým sa objaví prvý. Ak sa po dlhom čakaní nič nezobrazí, je možné, že sieť je práve teraz prázdna alebo ste od nej príliš ďaleko.

Na tomto obrázku môžete vidieť, že sa v našej sieti objavil klient, ktorý nám umožňuje začať ďalší krok.

Krok 38:

nechajte bežať vzduchový čerpadlo a otvorte druhý terminál. Do tohto terminálu zadajte tento príkaz: aireplay-ng -0 2 -a [router bssid] -c [client bssid] mon0 -0 je skratka pre režim deauth a 2 je počet paketov deauth, ktoré sa majú odoslať. -a označuje bssid prístupového bodu (smerovača), nahraďte [router bssid] BSSID cieľovej siete, ktorá je v mojom prípade 00: 14: BF: E0: E8: D5. -c označuje BSSID klientov, zaznamenaný na predchádzajúcom obrázku. Nahraďte [client bssid] BSSID pripojeného klienta, bude to uvedené v časti „STATION“. A samozrejme, mon0 znamená iba rozhranie monitora, zmeňte ho, ak je vaše iné. Môj kompletný príkaz vyzerá takto: aireplay-ng -0 2 -a 00: 14: BF: E0: E8: D5 -c 4C: EB: 42: 59: DE: 31 mon0

Krok 39:

Po stlačení klávesu Enter sa zobrazí aireplay-ng odosielanie paketov a za chvíľu by sa vám mala táto správa objaviť na obrazovke airodump-ng!

Krok 40:

To znamená, že podanie ruky bolo zachytené, heslo je v nejakej forme v rukách hackera. Ak chcete zastaviť monitorovanie siete, môžete zavrieť terminál aireplay-ng a stlačiť Ctrl + C na termináli airodump-ng, ale zatiaľ ho nezatvárajte, pretože budete potrebovať niektoré informácie neskôr.

Krok 41:

Týmto sa externá časť tohto tutoriálu končí. Odteraz je tento proces úplne medzi vašim počítačom a týmito štyrmi súbormi na ploche. Vlastne ten.cap, ten je dôležitý. Otvorte nový terminál a zadajte tento príkaz: aircrack -ng -a2 -b [router bssid] -w [cesta k zoznamu slov] /root/Desktop/*.cap -a je metóda, ktorú aircrack použije na prelomenie podania ruky, 2 = metóda WPA. -b znamená bssid, nahraďte [router bssid] BSSID cieľového smerovača, môj je 00: 14: BF: E0: E8: D5. -w je skratka pre zoznam slov, nahraďte [cesta k zoznamu slov] cestou k zoznamu slov, ktorý ste stiahli. V koreňovom priečinku mám zoznam slov s názvom „wpa.txt“. /root/Desktop/*.cap je cesta k súboru.cap obsahujúcemu heslo, * znamená v systéme Linux divokú kartu a keďže predpokladám, že na vašej ploche nie sú žiadne ďalšie súbory.cap, malo by to fungovať dobre Ako to je. Môj kompletný príkaz vyzerá takto: aircrack-ng -a2 -b 00: 14: BF: E0: E8: D5 -w /root/wpa.txt /root/Desktop/*.cap

Teraz stlačte Enter

Krok 42:

Aircrack-ng sa teraz spustí v procese prelomenia hesla. Prelomí ho však iba vtedy, ak sa heslo náhodou nachádza v zozname slov, ktorý ste vybrali. Niekedy nie je. Ak je to tak, potom môžete majiteľovi zablahoželať k tomu, že je „nepreniknuteľný“, samozrejme až potom, čo ste vyskúšali každý zoznam slov, ktorý by mohol hacker použiť alebo vytvoriť! Prelomenie hesla môže trvať dlho v závislosti od veľkosti zoznamu slov. Ten môj išiel veľmi rýchlo.

Krok 43:

Prístupová fráza do našej testovacej siete bola „nezabezpečená“a môžete tu vidieť, že ju letecká spoločnosť našla. Ak heslo nájdete bez slušného boja, zmeňte si heslo, ak ide o vašu sieť. Ak pre niekoho testujete penetráciu, povedzte mu, aby si čo najskôr zmenil heslo.

Krok 44:

Ak chcete preskočiť všetky tieto kroky a chcete hacknúť jediným kliknutím! Stiahnite si môj nástroj AutoWifiPassRetriever odtiaľto - geekofrandom.blogspot.com

Odporúča:

Pripojte sa k celulárnemu systému diaľkového ovládania systému Android Telnet .: 9 krokov

Pripojte sa k celulárnemu systému diaľkového ovládania systému Android: ¡Bienvenido! Aktuálne informácie, ako napríklad prístup k internetu. Väčšina webových stránok a všetkých globálnych počítačových úložísk, ktoré prenášajú údaje; pretože sú sólo eséces contar con las herramientas y técnicas correctas para poder ac

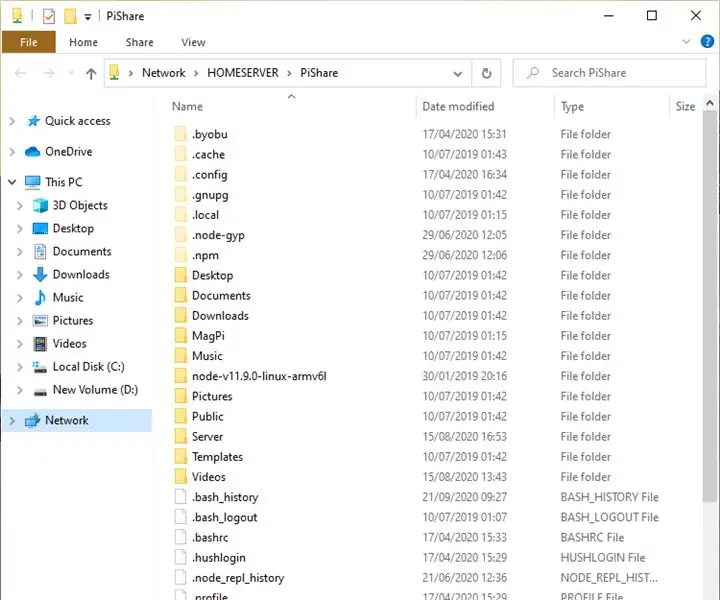

Prístup k systému súborov Raspberry Pi prostredníctvom systému Windows: 9 krokov

Pristupujte k systému súborov Raspberry Pi prostredníctvom systému Windows: Už ste niekedy dostali Raspberry Pi a odišlo „Musím si ho zakaždým nastaviť pomocou monitora, myši a klávesnice!“Frustrácia, ktorú spôsobuje odpojenie/opätovné zapojenie monitora a klávesnice/myši z dôvodu prístupu k Raspberry Pi, je na špičkovej úrovni.

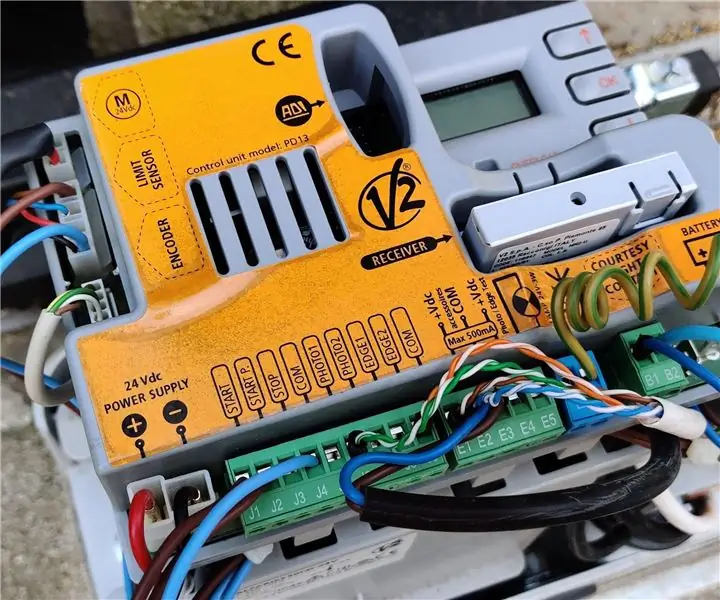

Ovládajte svoju automatickú posuvnú bránu pomocou domáceho asistenta a systému ESPHome: 5 krokov (s obrázkami)

Ovládajte svoju automatickú posuvnú bránu pomocou domáceho asistenta a systému ESPHome: Nasledujúci článok predstavuje spätnú väzbu k mojim osobným skúsenostiam s ovládaním automatickej posuvnej brány, ktorú som nainštaloval do svojho domu. Táto brána, značková „V2 Alfariss“, bola vybavená niekoľkými diaľkovými ovládačmi Phox V2. Tiež mám

Ovládajte svoje zariadenie pomocou systému Android WiFi Esp8266 Ovládanie: 6 krokov

Ovládajte svoje zariadenie pomocou Android WiFi Ovládanie Esp8266: teraz budeme vedieť, ako ovládať zariadenia pomocou WiFi modulu esp8266 a Arduino ovládať vaše zariadenie pomocou Android WiFi ovládania, aby ste získali ďalšie informácie. kliknite na odkaz mohamed ashraf

Prototyp jednoduchého parkovacieho systému pomocou systému Ebot: 3 kroky

Prototyp jednoduchého parkovacieho systému pomocou systému Ebot: Vytvoril som prototyp jednoduchého parkovacieho systému pomocou systému Ebot. V tomto systéme je ultrazvukový senzor na detekciu vozidla/predmetu. LCD modul zobrazí počet zistených vozidiel. Akonáhle číslo dosiahne maximum, zobrazí sa správa & q