Obsah:

- Autor John Day day@howwhatproduce.com.

- Public 2024-01-30 11:59.

- Naposledy zmenené 2025-01-23 15:06.

Účelom tohto pokynu je ukázať vám, ako sa automaticky a bezpečne pripojiť z vášho Raspberry Pi na vzdialený cloudový server (a naopak), aby ste mohli vykonávať zálohovanie a aktualizácie atď. Na tento účel používate páry kľúčov SSH, ktoré odstráňte potrebu pamätať si heslá a vytvorte si bezpečnejšie pripojenie.

(CAVEAT - Nepokúšajte sa o to, ak nie ste kompetentní v konfigurácii povolení Linuxu, inak by boli vaše systémy zraniteľnejšie voči útokom hackerov.)

Požiadavky

1. Raspberry Pi s rozhraním príkazového riadka (CLI), ako by ste videli na Putty.

2. Prístup na vzdialený cloudový server hostený napríklad OVH alebo DigitalOcean s CLI.

3. Notebook alebo počítač so systémom Windows s nainštalovaným programom Putty a PuttyGen.

Predpoklady

1. Máte určité znalosti príkazov Linuxu

2. K svojmu vzdialenému serveru sa môžete dostať konvenčnými manuálnymi postupmi, napr. FTP.

3. Na počítači so systémom Windows budete mať predinštalovaný program PuttyGen

Kroky

Stručne povedané, - Pozri obrázok 1

a) Na počítači so systémom Windows vytvorte súkromný súbor PPK pomocou programu PuttyGen

b) Na počítači so systémom Windows vytvorte verejný súbor PPK pomocou programu PuttyGen (to sa vykoná automaticky v kroku a)

b) V počítači so systémom Windows skopírujte verejný kľúč z počítača so systémom Windows na vzdialený cloudový server

d) Na počítači so systémom Windows skonvertujte súkromný súbor PPK na kľúč OpenSSH pomocou programu PuttyGen

e) Skopírujte kľúč OpenSSH z počítača so systémom Windows na Raspberry Pi

f) Otestujte prístup a prenos súborov z Raspberry Pi na váš vzdialený server

Krok 1: A) Vytvorte súkromný súbor PPK, B) Vytvorte verejný kľúč a C) Skopírujte ho na vzdialený server

Ak chcete vytvoriť súkromný súbor PPK, otvorte na počítači so systémom Windows program PuttyGen. K PuttyGen sa dostanete kliknutím pravým tlačidlom myši na ikonu tmelu na paneli úloh systému Windows. V ponuke PuttyGen vyberte kľúč a potom vygenerujte pár kľúčov, vyberte možnosť Kľúč SSH2 -RSA. Pri vytváraní súkromného kľúča budete vyzvaní na nastavenie prístupovej frázy. Ak prístupovú frázu nastavíte, budete o to požiadaní počas budúcich operácií. Súkromný kľúč uložte bezpečne niekde na počítač so systémom Windows. Verejný kľúč potom uvidíte na table okna, ako je znázornené na obrázku 2.

Ďalej prenesieme verejný kľúč na vzdialený cloudový server. Otvorte reláciu Putty na vzdialený cloudový server pomocou Putty. Povedzme, že ste sa prihlásili ako remoteuser1, potom na CLI vzdialeného cloudového servera urobte nasledujúce

cd /home /remoteuser1 (ak tam už nie je) mkdir.ssh

nano.ssh/authorized_keys (Uvidíte prázdnu obrazovku - prilepte verejný kľúč zobrazený na obrázku 2, potom uložte a zatvorte tento súbor)

chmod 0700.ssh

chmod 0600 /home/remoteuser1/.ssh/authorized_keys

Krok 2: D) Preveďte súkromný súbor PPK na kľúč OpenSSH a E) Skopírujte ho na Raspberry Pi

Ak chcete previesť súkromný kľúč na OpenSSH, otvorte PuttyGen a potom otvorte súkromný kľúč, ktorý ste vytvorili predtým - v ponuke prejdite na možnosť Konverzie a potom zvoľte Exportovať kľúč OpenSSH - uistite sa, že vytvorený súbor má typ súboru.key. Uložte ho niekde bezpečne a potom sa otvorte reláciu tmelu a prihláste sa do svojho Raspberry Pi. Skopírujte súbor kľúčov do domovského adresára na Raspberry Pi používateľského účtu, ktorý ste použili na prihlásenie do Raspberry Pi. Povedzme, že sa kľúč nazýva pitobot.key, a potom postupujte podľa týchto krokov:

cd /domov /pi

sudo mv pitobot.key/home/pi/

sudo chmod 600 pitobot.key

Teraz ste pripravení otestovať, či je vaša inštalácia úspešná - Opäť sa to robí z Pi. Pamätajte si, že remoteuser1 je účet na vzdialenom cloudovom serveri, do ktorého domovského adresára ste uložili verejný kľúč, a ipaddress je ipaddress vzdialeného cloudového servera.

Po prvé, z Raspberry Pi, prihlásme sa na vzdialený cloudový server pomocou Putty. Do Raspberry PI CLI zadajte nasledujúce príkazy. (Ak ste pri vytváraní súkromného kľúča nastavili prístupovú frázu, budete o to teraz požiadaní.)

sudo ssh -i /home/pi/pitobot.key remoteuser1@ipaddress

Tým sa prihlásite do CLI vzdialeného cloudového servera v domovskom adresári remoteuser1. Zadaním 'exit; vrátite sa do CLI vášho Raspberry Pi.

Potom sa pokúste preniesť súbory zo vzdialeného cloudového servera na Raspberry Pi. Použite nasledujúce príkazy: (Opäť platí, že ak ste pri vytváraní súkromného kľúča nastavili prístupovú frázu, budete o to teraz požiadaní.)

sudo scp -i /home/pi/pitobot.key remoteuser1@ipaddress: //var/www/html/*.*/home/pi/

Tým sa prenesú všetky súbory z priečinka/var/www/html/na vzdialenom serveri do priečinka/home/pi/na vašom Raspberry Pi. (Dvojbodka je veľmi dôležitá) Poradie príkazov a prenos súborov z Pi na vzdialený server môžete samozrejme zmeniť.

Krok 3: Bezpečnostné aspekty

Aj keď prístup páru kľúčov SSH zvyšuje bezpečnosť, zvážte nasledujúce:

1. Keď sú povolené páry kľúčov SSH, mali by ste zvážiť odstránenie možnosti prihlásenia sa používateľov priamo na vzdialený server (K serverom sa môžete dostať aj pomocou páru kľúčov Putty v systéme Windows pomocou rovnakého páru kľúčov a tiež by ste mohli zvážiť deaktiváciu prihláste sa aj na svojom Pi). Buďte opatrní, ak sa to rozhodnete urobiť a neprijmete prístup veľkého tresku. Ak to chcete urobiť, musíte v konfiguračnom súbore ssh zakázať niekoľko konfigurácií. Buďte veľmi opatrní. Príkazy sú

nano/etc/ssh/sshd_config

A v rámci súboru vykonajte nasledujúce zmeny

Heslo autentifikácie č

PoužiťPAM č

Uložte, ukončite a potom reštartujte SSH pomocou systemctl restart ssh (Toto je pre Debian. V rôznych distribúciách Linuxu sa to môže líšiť)

2) Udržujte všetky svoje kľúče v bezpečí, inak riskujete narušenie údajov alebo nebudete mať prístup na svoje servery. Odporúčame ich uchovávať v bezpečnom trezore, akým je napríklad bitwarden.com, a obmedziť k nemu prístup prostredníctvom zásad riadenia prístupu.

3) Použitie prístupovej frázy zvyšuje bezpečnosť, ale môže sťažiť automatizáciu úloh cron atď. Rozhodnutie používať tieto a ďalšie funkcie by malo byť určené posúdením rizika, napríklad ak spracúvate osobné údaje, potrebujete väčšiu / primeranú kontrolu.

Odporúča:

Xenónová plazmová lampa + AKTUALIZÁCIE !: 6 krokov

Xenónová plazmová lampa + AKTUALIZÁCIE !: Najprv s tým chcem začať …*VŽDY SI PREČÍTAJTE CELÝ POKYN, KEĎ SI TO VYROBÍTE, alebo SI TO MÔŽETE ĽUTOVAŤ!*Tento návod obsahuje vysoké napätie a ostré nástroje, preto buďte vždy opatrní.*Ak nie sú schopní to urobiť bezpečným spôsobom,

Dávajte si pozor na zálohovanie!: 3 kroky

Dávajte si pozor na zálohovanie !: Rýchla otázka pre každého, kto používa počítač vonku: koľkí z vás zálohujú súbory tak často, ako by mali? Teraz každý, kto povedal, že áno … prestaňte klamať. Druhá otázka: Na koľkých počítačoch pracujete. Osobne sa cítim bounci

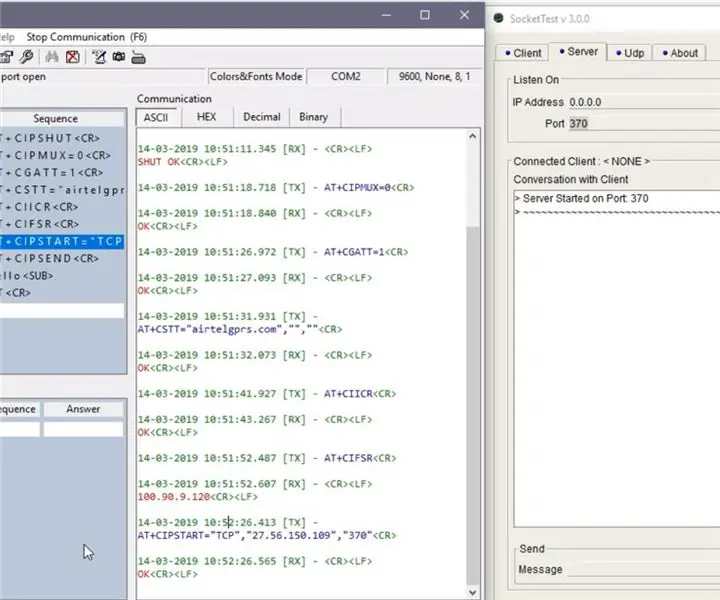

Pripojenie TCP/IP cez GPRS: Ako odosielať údaje na server pomocou modulu SIM900A: 4 kroky

Pripojenie TCP/IP cez GPRS: Ako odosielať údaje na server pomocou modulu SIM900A: V tomto návode vám poviem, ako odosielať údaje na server TCP pomocou modulu sim900. Tiež uvidíme, ako môžeme prijímať údaje zo servera na klienta (modul GSM)

Zálohovanie batérie 12 V (UPS): 4 kroky

Zálohovanie batérií 12v (UPS): Nedávno som si pre svoj dom kúpil bezdrôtový poplašný systém, ktorý na senzory používa 9v batérie. Pri stavbe domu som však už nainštaloval vedenie pre káblový alarm, a tak som sa rozhodol centralizovať napájanie alarmu a napájanie

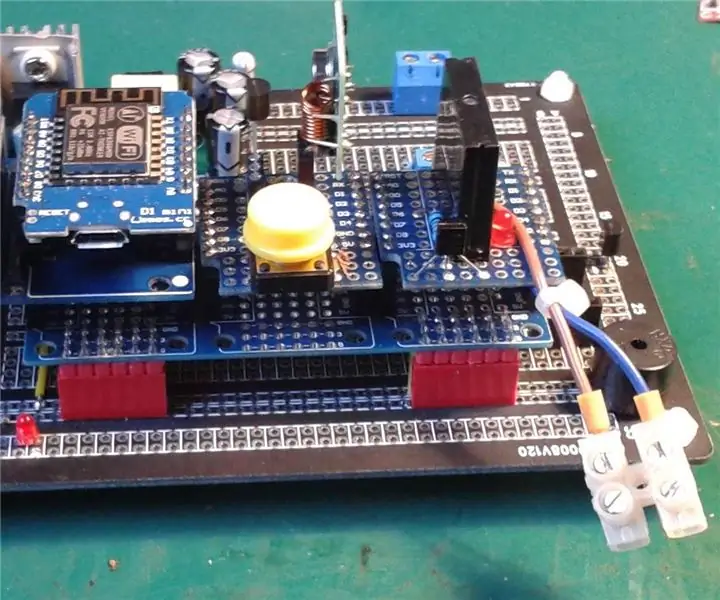

Nastavte server automatickej aktualizácie ESP8266: 7 krokov

Nastavte server automatickej aktualizácie ESP8266: Mnoho ľudí teraz používa ESP8266 v mnohých podobách (ESP-01S, Wemos D1, NodeMCU, Sonoff atď.) Pre systémy domácej automatizácie. Ak napíšete svoj vlastný kód (ako ja), aktualizácia každého z nich oddelene aj prostredníctvom OTA (vzduchom) bude trochu únavné.